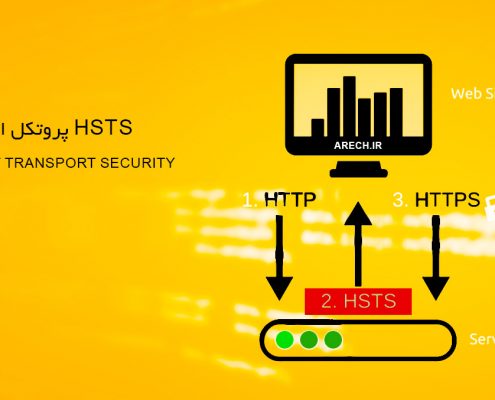

امنیت سایت و HSTS

امنیت سایتگروه IETF پروتکلی با نام HSTS معرفی کرده که به عنوان پیشنهاد استاندارد پذیرفته شده است. یك پروتكل امنیت وب كه برای محافظت از كاربران در وب سایتهایی كه از رمزنگاری استفاده نمیكنند طراحی شده است، به عنوان پیش نویس استاندارد در این زمینه پذیرف…

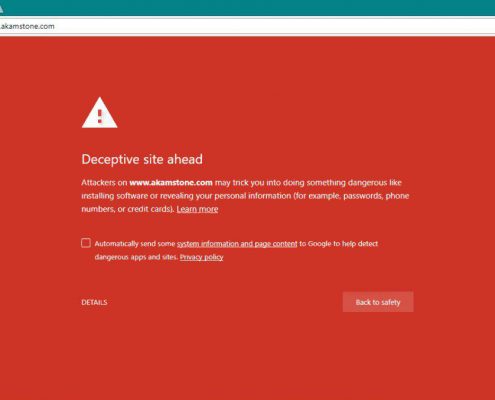

بعد از حمله phishing به سایت چه کنیم؟

امنیت سایتبعد از حمله phishing به سایت چه کنیم؟ حمله فیشینگ phishing چیست ؟ ما زمانی دنبال این مقاله میگردیم که کار از کار گذشته سایتمون هک شده. نگران نباشید با هم مشکل حل میکنیم. اولین کاری که باید انجام بدین اینه که لاگ هاستو چک کنین و یا از…

دهها میلیون وبسایت در معرض هک

امنیت سایتمحققانی در سندیگو یک ابزار تست جدید ابداع کردهاند که نشان میدهد هر ساله دهها میلیون وبسایت در معرض هک هستند. تیم مهندسی ژاکوب در سندیگو ادعا کرد که یک درصد از سایتها در یک دوره ۱۸ ماهه به وسیله ابزار “tripwire” توسط آنها دچار شکست امن…

آیا سایت شما از یک حمله سایبری امن است؟

امنیت سایت, وردپرسبسیاری از ما با ایمیل های اسپم را تجربه کرده ایم، برخی از آنها دارای یک ویروس هستند که می توانند رایانه های ما را به خطر بیندازند و باعث می شوند ساعتها، اگر حتی روزها ، باعث ناراحتی و خرابکاری شوند. ما همیشه نمی دانیم که این اتفاق افتاده است، …