امنیت سایت و HSTS

گروه IETF پروتکلی با نام HSTS معرفی کرده که به عنوان پیشنهاد استاندارد پذیرفته شده است. یك پروتكل امنیت وب كه برای محافظت از كاربران در وب سایتهایی كه از رمزنگاری استفاده نمیكنند طراحی شده است، به عنوان پیش نویس استاندارد در این زمینه پذیرفته شد.

این پروتكل جدید كه توسط گروه IETF(Internet Engineering Task Force) طراحی شده است، HSTS نام دارد كه مخفف HTTP Strict Transport Security میباشد.

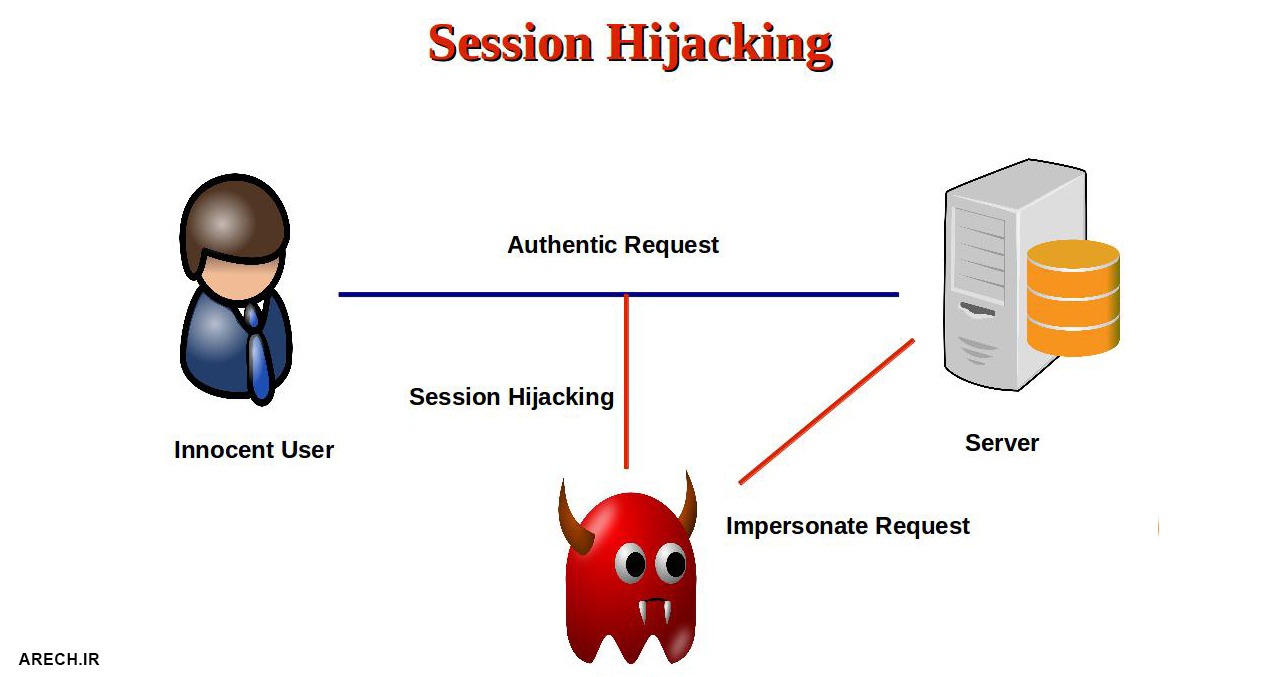

پروتكل HSTS برای مقابله با سرقت نشست (session Hijacking) طراحی شده است كه در آن هكرها با شنود پیغامهای رد و بدل شده بین كاربر و وب سایت اقدام به سرقت كوكی ها كرده و به اطلاعات ورود به سیستم كاربر دست پیدا می كنند.

پذیرفته شدن این پیشنهاد به عنوان استاندارد بستگی به پیچیدگی های فنی داشته و همچنین لازم است بتواند فواید قابل توجهی را به دنیای اینترنت عرضه دارد.

این پروتكل در حال حاضر توسط وب سایت های PayPal، Blogspot و Etsy مورد استفاده قرار گرفته است. همچنین پروتكل مذكور در مرورگرهای كروم، فایرفاكس 4 و اپرای 12 مورد استفاده قرار گرفته است. با این وجود هنوز IE و اپل سفری به این پروتكل روی نیاورده اند.

جهت اسکن وبسایت خود از لینک زیر استفاده کنید

https://hstspreload.org

برای سایت وردپرسی خود میتوانید ابتدا گواهی ssl تهیه کنید سپس افزونه Really Simple SSL را نصب کنید.

ویژگی های نرم افزار

اسکن محتوای مخلوط، که نشان می دهد شما چه کاری باید انجام دهید اگر هنوز قفل سبز ندارید

گزینه ای برای فعال کردن امنیت HTTP Strict Transport Security

گزینه ای برای پیکربندی سایت خود برای لیست پیش بارگیری HSTS

فیشر محتوی مخلوط

بازخورد دقیق تر در صفحه تنظیمات.

بررسی انقضا گواهی: هنگامی که گواهینامه SSL شما به پایان می رسد، یک ایمیل دریافت کنید.

این پلاگین مسائل مربوط به وردپرس را با ssl مدیریت می کند، مانند زمانی که شما در حال پشت سر گذاشتن پروکسی / loadbalancer هستید.

تمام درخواست های ورودی به https هدایت می شوند. پیش فرض با یک تغییر مسیر داخلی وردپرس اینکار را انجام می دهد. اما شما همچنین می توانید تغییر مسیر .htaccess را فعال کنید.

آدرس سایت و آدرس سایت به https تغییر می کند.

محتوای ناامن شما با جایگزینی تمام نشانی های http: // با https: // ثابت می شود، به جز لینک های hyperlinks به دامنه های دیگر. به طور پویا، پس هیچ تغییری در پایگاه داده انجام نمی شود (به استثنای siteurl و homeurl).

Especially if protocol-relative URLs are used for CDN links, their domain is not in the browser’s HSTS preload list, and the first request is not made over HTTP, there is a high risk of man-in-the-middle attacks.

Of course if the web site/app is served over HTTP it is already exposed to those types of attacks, but in general CDNs constitute a high-value target, and therefore, are much more likely to be attacked than most of the individual sites that use them.

If a site sends the preload directive in an HSTS header, it is considered to be requesting inclusion in the preload list and may be submitted via the form on this site.

In order to be accepted to the HSTS preload list through this form, your site must satisfy the following set of requirements:

- Serve a valid certificate.

- Redirect from HTTP to HTTPS on the same host, if you are listening on port 80.

- Serve all subdomains over HTTPS.

- In particular, you must support HTTPS for the

wwwsubdomain if a DNS record for that subdomain exists.

- In particular, you must support HTTPS for the

- Serve an HSTS header on the base domain for HTTPS requests:

- The

max-agemust be at least31536000seconds (1 year). - The

includeSubDomainsdirective must be specified. - The

preloaddirective must be specified. - If you are serving an additional redirect from your HTTPS site, that redirect must still have the HSTS header (rather than the page it redirects to).

- The

مطلب در تاریخ 11 بهمن 1396 به روز شده است

دیدگاه خود را ثبت کنید

تمایل دارید در گفتگوها شرکت کنید ؟در گفتگو ها شرکت کنید!